Hello

Asdfasdf

Asdfasd

总是会间歇性的痛定思痛的反思一下,然后洗心革面一段时间,最后还是又回到了老路。

有一段时间,每天坚持走1万步,坚持了大概半个月,后来又放弃了。

有一段时间,坚持每天使用手机的时间不超过2个小时,持续一段时间后,最后还是放弃了。

有一段时间,坚持每天做公交车的时候,拿出kindle来学习,坚持一段时间后,还是放弃了。

改变,刻不容缓,却又如此艰难,一次次的败下阵来。

有时候心静如水,有时候心烦意乱。

有时候信心满满,有时候垂头丧气。

有时候废寝忘食,有时候闲居无聊。

生活如果一团乱麻,工作也必然不顺利。

因为疫情原因,去年没有去团建,剩余的费用留到了今年一起使用,于是今年费用较充足,人均4k左右。

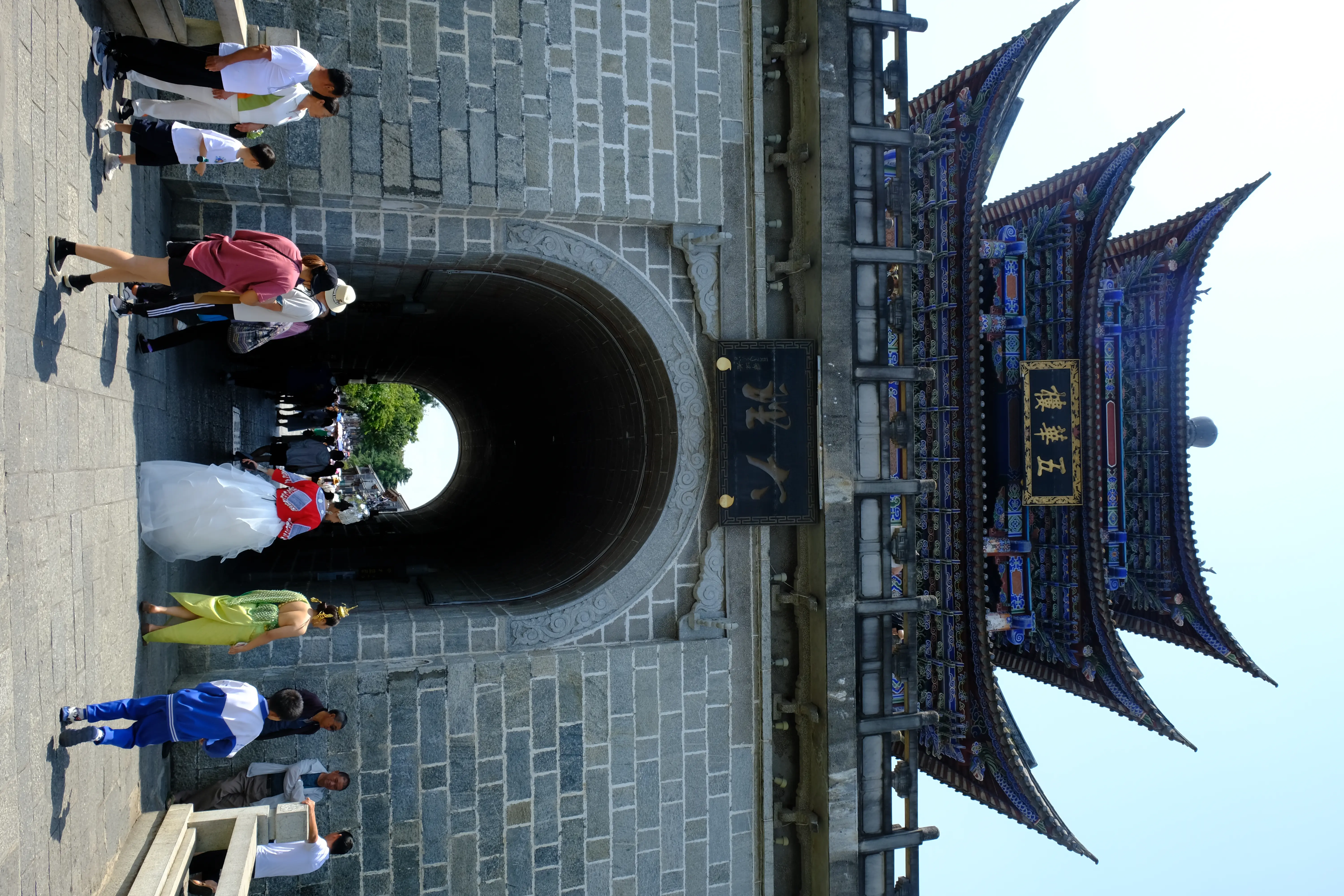

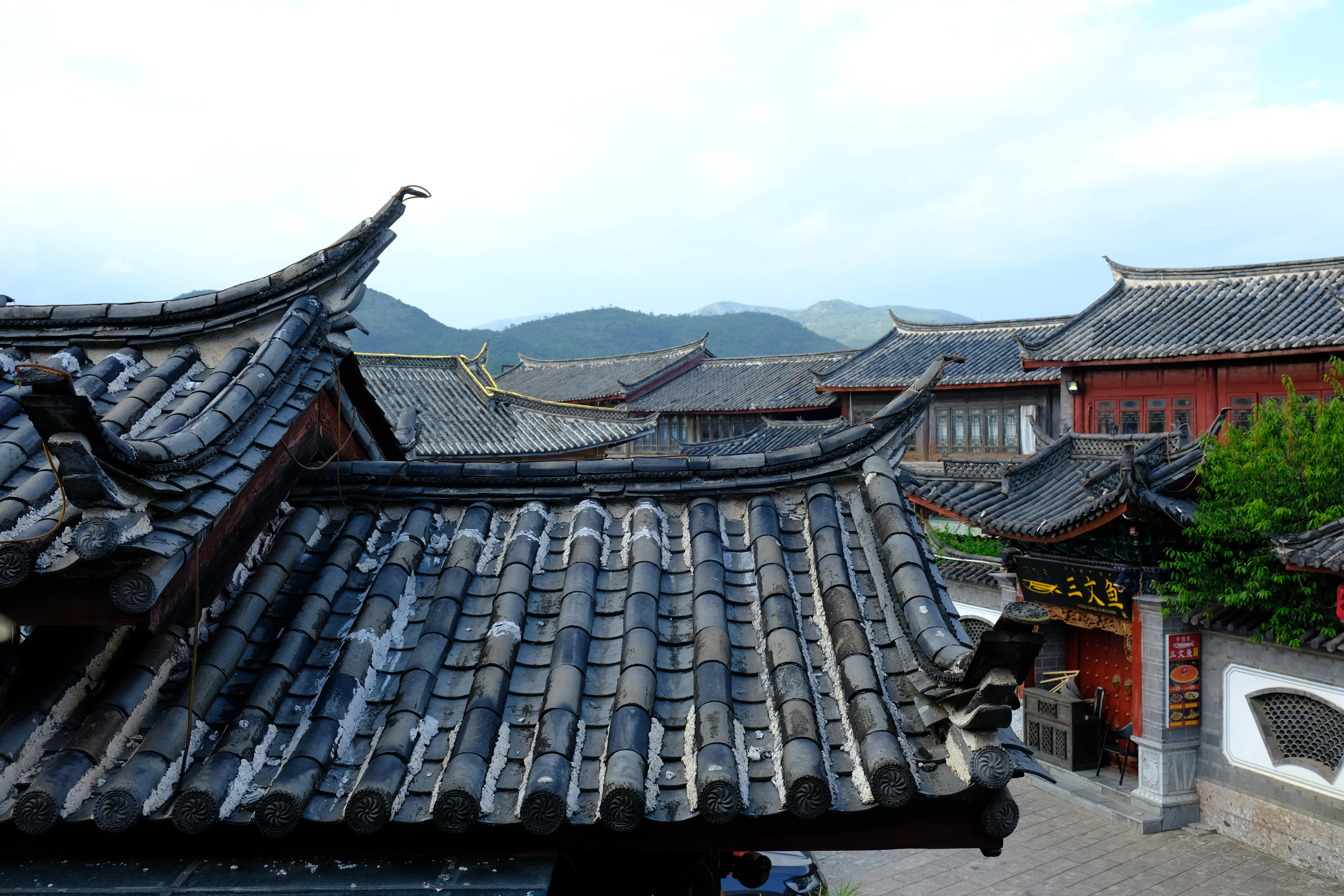

我们去云南进行了一趟5天4晚的旅行。

第一天基本在火车上度过,晚上入住别墅。

第二天到圣托尼

第三天

丽江

吃野生菌

逛酒吧

第四天

拉市海

玉龙雪山

第五天

一直用云服务商,比如阿里云、AWS等,不需要设置防火墙,只要设置安全组就可以了。最近够买了一个SBC,放在家里做服务器,需要自己设置防火墙了。

本来最简单的方法是使用UFW,可能是我装的系统ufw和iptables版本不对的原因,开启UFW报错,设置的规则全部无效。只能自己写iptables rule了。

iptables规则持久化

如果设置的规则不能持久化,重启系统又要重新设置iptables该多烦人,首先要解决的就是iptables的持久化问题。需要安装iptables-persistent,这样重启系统之后,iptables自动生效。

# 安装 iptables-persistent

sudo apt-get install iptables-persistent

# 开机启动

sudo systemctl enable iptables

安装好iptables-persistent发现生成了/etc/iptables目录,目录里面包含rules.v4、rules.v6两个文件。

# 把ipv4防火墙规则持久化

sudo iptables-save > /etc/iptables/rules.v4

# 把ipv6防护墙规则持久化

sudo ip6tables-save > /etc/iptables/rules.v6

防火墙策略

防火墙策略有两种,黑名单或者白名单。

黑名单,默认允许全部流量,需要限制的协议、端口需要单独设置。

白名单,默认拒绝全部流量,需要开放的协议、端口需要单独设置。

黑名单相对简单,白名单则更安全。

白名单策略

在开启白名单设置前,首先一定要开放SSH端口访问,否则一旦开启防火墙,就无法通过SSH登录服务器了。如果你更改过ssh端口,开放你对应的ssh端口即可。

# IPv4、IPv6开放22端口

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo ip6tables -A INPUT -p tcp --dport 22 -j ACCEPT

开放SSH端口后,就可以设置默认规则了

# IPv4、IPv6默认将所以的流入数据丢弃

sudo iptables -P INPUT DROP

sudo ip6tables -P INPUT DROP

这样,除了SSH端口外,所有的流入数据都被丢弃了,也就是所有除SSH端口外,全部端口都无法访问。